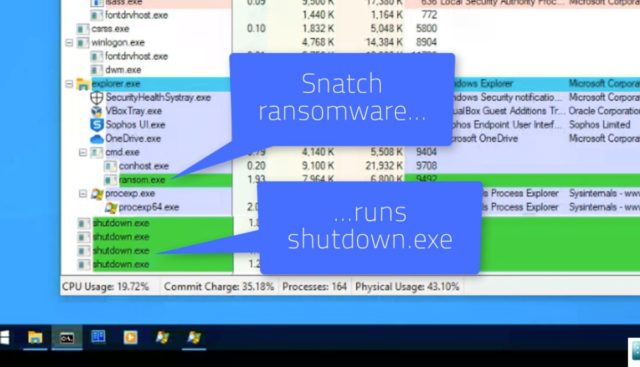

Ekipi hulumtues nga SophosLabs dhe Sophos Managed Threat Response (SMTR) thotë se ka dalë me një ransomware të ri të quajtur Dërguar Snatch që starton PC-të e Windows-it para se të fillojë kriptimin. Sipas studiuesve, kjo është një sjellje që nuk është parë kurrë më parë dhe një arsye e mundshme pse Snatch rinis PC pas sulmit për të shmangur aplikacionet antivirus të instaluar në kompjuterët e infektuar.

Autorët që fshihen pas Snatch e dinë shumë mirë se shumica e aplikacioneve antivirus nuk janë efektivë në modalitetin e sigurt të Windows pasi lejon që programet dhe shërbimet thelbësore të sistemit të ekzekutohen gjatë procesit.

Ransomware Snatch përdor një çelës të regjistrit të Windows për të planifikuar procesin e kriptimit i cili e bën të pamundur që antivirus ta kapë atë ose të ndalojë kriptimin.

Ransomware Snatch u vërejt një vit më parë nga studiuesit e sigurisë dhe teknika e re për të shmangur aplikacionet antivirus duke rindezur PC në modalitetin e sigurt është një veçori e shtuar kohët e fundit.

Andrew Brandt nga ekipi hulumtues i Sophos thotë, “SophosLabs mendon se ashpërsia e rrezikut të paraqitur nga ransomware i cili funksionon në Safe Mode nuk mund të mbivlerësohet, dhe se na duhej t’i botonim këto informacione si një paralajmërim për pjesën tjetër të industrisë së sigurisë, si për përdoruesve fundor. “

Arsyeja pse ransomware Snatch nuk fitoi popullaritet është se autorët që fshihen pas ransomware ose Snatch Team kurrë nuk kishin për qëllim të synojnë përdoruesit e shtëpisë dhe përdoruesit e përgjithshëm. Ata synuan me kujdes kompanitë private dhe organizatat qeveritare. Kjo teknikë quhet “big game hunting” në fushën e sigurisë së kibernetikës dhe grupet që e pranojnë këtë shpesh duan të fitojnë një shumë të madhe të shpërblesës nga korporatat e mëdha ose organizatat qeveritare në vend që të fitojnë një shumë të vogël shpërblimi.